Comment créer un système informatique de sécurité personnel à domicile ? – Maison Communicante – Maison, Domotique & Objets Connectés

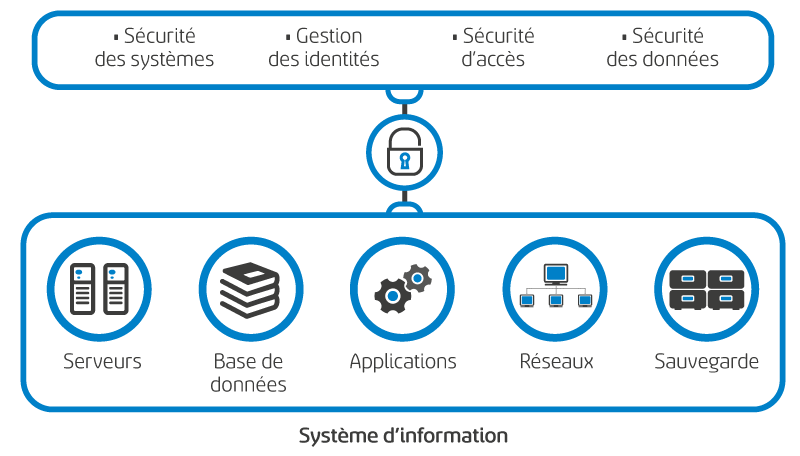

Sécurité réseau et informatique des Systèmes d'Information | Access Group - conseil et solutions informatiques, ingénierie réseaux, télécoms, cloud et câblage informatique