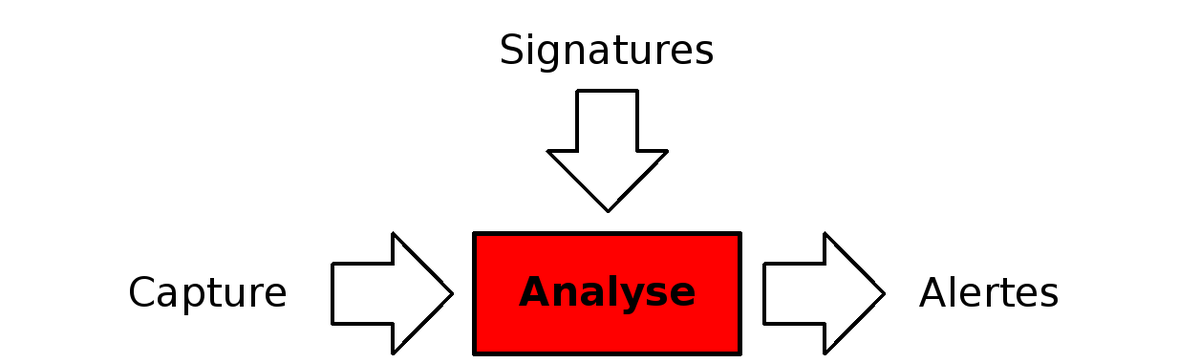

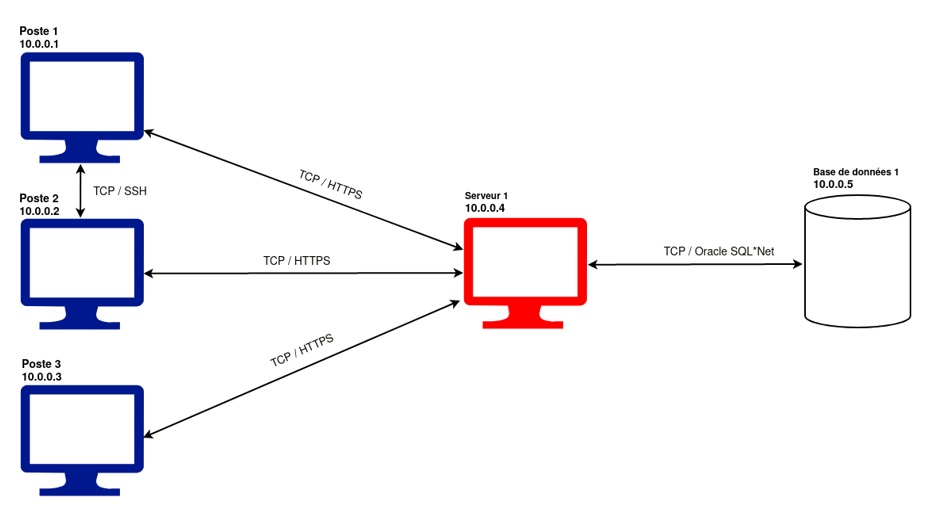

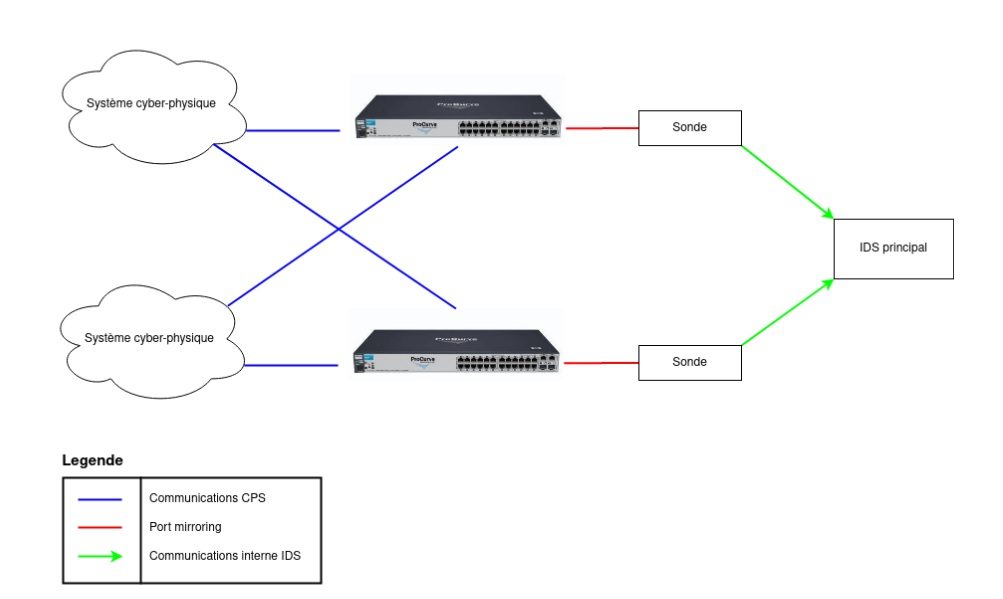

Centre International des Métiers Digitaux Inc. - Un système de détection d' intrusion (ou IDS : Intrusion detection System) est un mécanisme destiné à repérer des activités anormales ou suspectes sur la cible

Manager Touche SYSTÈME DE DÉTECTION D'INTRUSION Sur Un Écran Virtuel. Technologies De L'information Et Le Concept De La Sécurité Informatique Pour Un Dispositif De Logiciel De Surveillance Du Trafic Qui Identifie Les

Tentatives d'intrusion : protégez votre système informatique - NowTeam, Spécialiste de l'infogérance et maintenance informatique

.jpg?width=1920&height=1080&name=TEST%20DE%20P%C3%89N%C3%89TRATION%20(2).jpg)